ブログ

- 2023/03/24

【2023年最新版】IPA「情報セキュリティ10大脅威(組織編)」から読み解く、

今後 注目の脅威について解説!

こんにちは。FinalCode製品担当です。

2023年1月に情報処理推進機構(以下、IPA)より「情報セキュリティ10大脅威 2023」が発表され、前年大きな社会的影響を及ぼした脅威が明らかになりました。

今回は、1995年創業のセキュリティメーカー「デジタルアーツ」の製品担当者が、その中でも特に勢いを増している脅威について解説するとともに、弊社製品を利用した効果的な対策方法についてご紹介いたします。

1.IPA「情報セキュリティ10大脅威」から読み解く、今後注目の脅威とは?

まずは、各脅威について、年度ごとの推移を見ていきたいと思います。

こちらの表は、「情報セキュリティ10大脅威(組織編)」の過去3年分のデータを一部抜粋したものです。

2021 2022 2023 1位 ランサムウェアによる被害 ランサムウェアによる被害 ランサムウェアによる被害 2位 標的型攻撃による機密情報の窃取 標的型攻撃による機密情報の窃取 サプライチェーンの弱点を悪用した攻撃 3位 テレワーク等のニューノーマルな働き方を狙った攻撃 サプライチェーンの弱点を悪用した攻撃 標的型攻撃による機密情報の窃取 4位 サプライチェーンの弱点を悪用した攻撃 テレワーク等のニューノーマルな働き方を狙った攻撃 内部不正による漏えい 5位 ビジネスメール詐欺による金銭窃取 内部不正による漏えい テレワーク等のニューノーマルな働き方を狙った攻撃 6位 内部不正による漏えい 脆弱性情報の公開に伴う悪用増加 修正プログラムの公開前を狙う攻撃

(ゼロデイ攻撃)

出典:IPA「情報セキュリティ10大脅威 2021」「情報セキュリティ10大脅威 2022」「情報セキュリティ10大脅威 2023」を基に作成

https://www.ipa.go.jp/security/vuln/10threats.html

この表から、1位は3年連続「ランサムウェアによる被害」であることがわかりますが、注目すべき点はそれだけではありません。

2021年に4位だったサプライチェーンの弱点を悪用した攻撃は次年度以降3位、2位とランクアップを続け、同年6位だった内部不正による漏えいも5位、4位と着実に順位を上げています。 つまり、通年上位にランクインしている「ランサムウェアによる被害」や「標的型攻撃による機密情報の窃取」は引き続き対策が必要な一方で、「サプライチェーンの弱点を悪用した攻撃」や「内部不正による漏えい」など、以前はそこまで注目度が高くなかった攻撃についても、今後は注意して対策を講じる必要がございます。

では、それぞれの脅威について詳細を見ていきましょう。

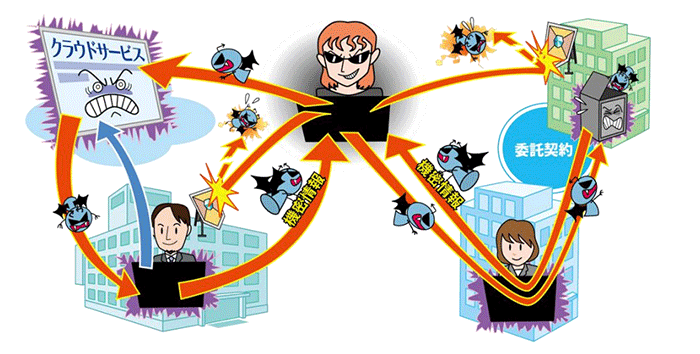

■サプライチェーンの弱点を悪用した攻撃

※1

サプライチェーンとは、ある製品が顧客に届くまでに必要となる、原材料の調達、製造、物流、販売までの一連のフローのことです。攻撃者は、セキュリティ強度の高いターゲット組織を直接狙うのではなく、そのサプライチェーンにいる比較的セキュリティ対策が甘い取引先を踏み台として、ターゲット企業の業務妨害や機密情報の窃取を画策します。

手法としては、ターゲット企業の顧客情報を保有する業務委託先に対して不正アクセスを行い情報を窃取するケースや、ターゲット企業が利用するソフトウェアの開発元を攻撃して更新プログラムにマルウェアを仕掛け、インストールした端末の情報を暗号化するケースなどが挙げられます。

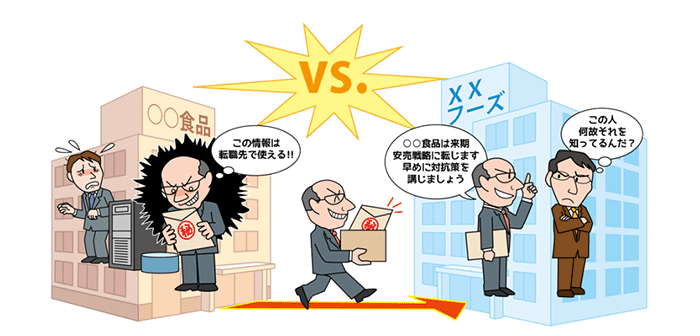

■内部不正による情報漏えい

※2

競合他社への転職を有利にするために社員が機密情報を持ち出すケースや、自宅で作業を行うために組織ルールに反して情報を持ち出した結果、記憶媒体を紛失するなどのケースが該当します。USBメモリーやメール、クラウドストレージなど、外部に情報を持ち出す手法は様々です。IPAの「『情報セキュリティ10大脅威 2023』解説書」によると、内部不正が発生してしまうと組織の社会的信用が失墜するだけではなく、顧客への損害賠償や損失補填による経済的な損失が発生する恐れもあるため、注意が必要です。

実際に起こったインシデントとして、2022年9月、寿司チェーン店の社長が競合する前勤務先の営業秘密を持ち出したとして、不正競争防止法違反の疑いで逮捕されたことも話題となりました。

2.サプライチェーン攻撃や内部不正の対策におすすめのソリューション

上記で解説したサプライチェーン攻撃や内部不正の対策に効果的なのが、ファイルの暗号化や操作制御を実現する「IRM(Information Rights Management)」というソリューションです。

USBメモリーやメール、クラウドストレージなど、機密情報の流出経路は無数に存在します。新しいサービスが増え続ける中、すべての出口を防ぐのは非常に困難ですが、情報資産そのものを保護することで、万が一機密情報が外部に流出した際でも第三者への情報漏えいを防ぐことができます。 弊社が提供するIRM製品「FinalCode」は、自動車メーカーのスズキ様や地方自治体など幅広い導入実績を持っており、ユーザーの利便性を下げることなく、機密情報ファイルを保護することが可能です。

「FinalCode」でファイルを暗号化すれば、サプライチェーン攻撃により第三者に機密情報ファイルを窃取されてしまった場合でも、閲覧権限の無いユーザーはファイルを開封することができません。

また、閲覧権限のあるユーザーに対しても、コピーや画面キャプチャ、印刷などの各操作を制御することで、内部不正による情報の持ち出しを抑止できます。画面上に開封ユーザーの情報を表示させる「画面透かし機能」をお使いいただくことで、スマートフォンなどの外部端末からの撮影も抑止できます。 サプライチェーン攻撃や内部不正への対策方法をご検討の方は、この機会にぜひご検討ください!

※1 ※2 出典…IPA「『情報セキュリティ10大脅威 2023』解説書」https://www.ipa.go.jp/files/000108838.pdf