ブログ

- 2024/06/25

【2024年上半期を振り返り!】情報漏えいインシデントの解説と効果的な対策とは

こんにちは。「FinalCode」製品担当です。

2024年も約半年が経過し、その期間で様々な情報漏えいインシデントが発生しました。

今回は、情報セキュリティメーカー「デジタルアーツ」の製品担当者が、2024年上半期におきた情報漏えいインシデントを解説し、弊社製品で実現可能な対策方法についてご紹介いたします。

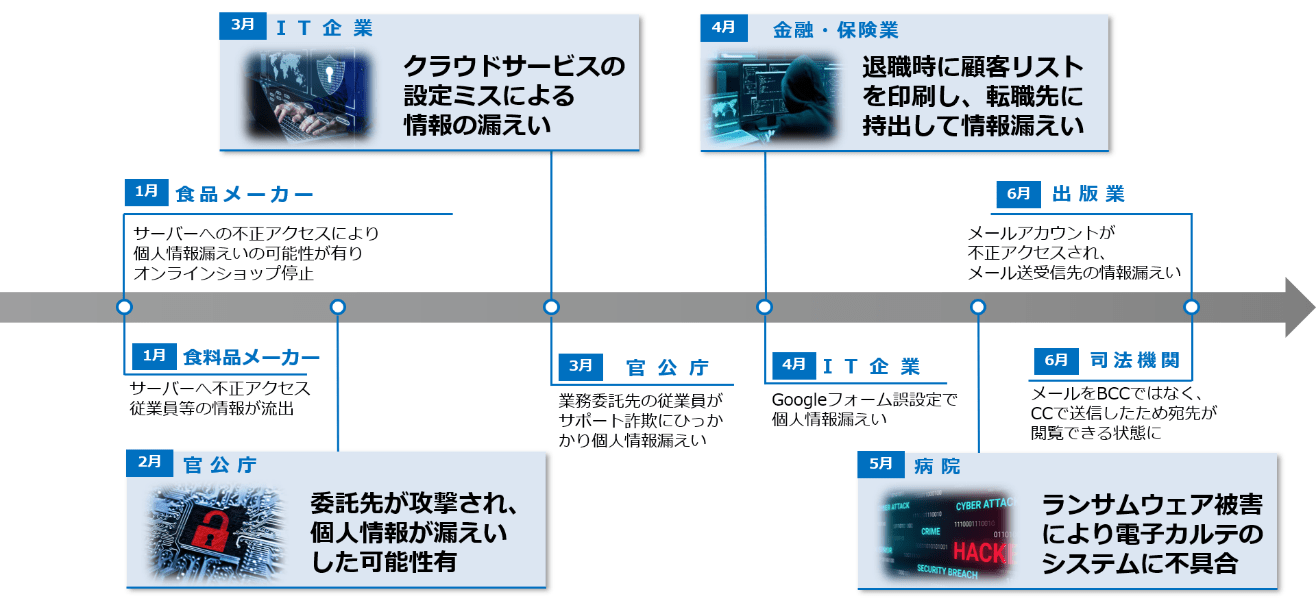

1. 2024年上半期に起きたインシデントとは

2024年上半期は、従業員による内部不正やクラウドサービスの誤設定、ランサムウェアによる情報漏えいや、増加傾向にあるフィッシング詐欺など、様々なセキュリティインシデントが発生しました。

下半期においても、多くのセキュリティインシデントが発生することが予期されます。

■IPA10大脅威から見る、下半期に必要な対策とは

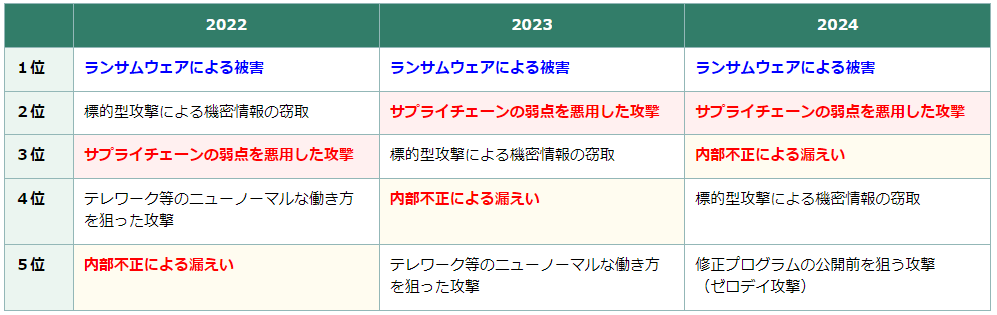

このように様々なインシデントが発生している中で、下半期に向けて特に対策が必要なインシデントとは何が考えられるでしょうか。独立行政法人 IPAにより発表された「情報セキュリティ10大脅威 2024」によると以下の表のようにセキュリティインシデントがランキングにされています。

このランキングは情報セキュリティ専門家を中心に構成する「10大脅威選考会」の協力により、前年に発生したセキュリティ事故や攻撃の状況から脅威を選出し、投票により順位付けしたもので、こちらの表は、「情報セキュリティ10大脅威(組織編)」の過去3年分のデータを一部抜粋したものです。

出典:IPA「情報セキュリティ10大脅威 2022」「情報セキュリティ10大脅威 2023」「情報セキュリティ 10大脅威 2024」を基に作成

https://www.ipa.go.jp/security/vuln/10threats.html

この表を基に2024年下半期に向けて、対策が必要なセキュリティインシデントを考えると、3年連続で1位にランク付けがされているランサムウェアや2023年から続けて2位に選出されているサプライチェーンの弱点を悪用した攻撃、昨年から1つ順位を上げて3位に選出されている内部不正、これらの対策が特に重要となることが分かります。

2.「2024年上半期に実際に起きた事例を解説

それでは実際に、ランサムウェアとサプライチェーンの弱点を悪用した攻撃、内部不正について、それぞれどのようなインシデントが2024年上半期に発表されているのかを見ていきましょう。

■【ランサムウェア】医療センターがランサムウェア攻撃を受け情報漏えい

某医療センターが5月にランサムウェア攻撃に遭いました。

ランサムウェア攻撃により同医療センターの電子カルテが閲覧できない状態へ暗号化されてしまい、患者の氏名や住所、生年月日、病名などの個人情報が漏えいしてしまった可能性があると発表されました。

また、今回のインシデントで流出した可能性のある個人情報は最大で約4万人にも上り、病院側は個人情報が漏えいした可能性のある方への謝罪やランサムウェア攻撃による現在の状況確認対応に追われています。

■【サプライチェーン攻撃】海外の子会社経由で日本にあるグループ会社のサーバーにも不正アクセスの痕跡

非鉄金属メーカーの某企業が6月にサプライチェーン攻撃の被害に遭ったことを報告しました。

同企業の海外にある子会社が不正アクセスに遭い、また、その子会社がある地区からネットワーク経由で、日本にある同企業のグループ会社が利用しているサーバー等にも不正アクセスの痕跡があることが報告されました。

不正アクセスを受けたサーバー内には氏名や電話番号、住所などの個人情報が含まれており、同企業は対象のサーバー内に個人データが含まれていた方々に対して謝罪と通知対応を行いました。

■【内部不正】元社員が転職先に顧客リスト持出し

金融・保険業の某企業が4月に、元社員が顧客リストを持ち出し、個人情報が漏えいしていたことを発表しました。

同企業の元社員が業務引継ぎの際に利用をした「顧客管理リスト」を印刷し、不正に持ち出していたことが分かりました。その不正に持ち出されたリストは元社員の転職先にて、営業活動の一部に使用されていたことが判明しました。

今回のインシデントで漏えいした情報は、契約者の氏名、電話番号、住所だけでなく、加入商品名やその商品のステータス等も不正に持ち出されていました。

同企業は今回の情報漏えいに該当するお客様に対しての謝罪対応に追われています。

3. 重要情報の漏えいを防ぐ「FinalCode」とは

2024年上半期ではこのように様々なインシデントが発生しました。また、下半期にもこういったインシデントが起きる可能性が高いことが分かります。では、どのようにしてこれらのインシデントの対策を行えばよいのでしょうか。

「FinalCode」であれば、上記のランサムウェア、サプライチェーン攻撃、内部不正の対策をすることができます。

「FinalCode」は電子政府推奨の暗号化技術であるAES-256bit形式およびSSL+RSA2048の通信を採用しており、強度の高い暗号化アルゴリズムを用いているため、情報が不正に暗号化されてしまうランサムウェア攻撃に遭い、ファイルが流出してしまった場合でも閲覧者しか開封ができないため、情報漏えいが発生しません。

また、「FinalCode」ではファイル毎に正しい閲覧権限や印刷やコピー&ペーストの制御を付与することができ、適切に使われているかどうかをどこまでも追跡することが可能です。そのため、社外に渡したファイルであっても管理が可能で、万が一、不正なアクセスがあった場合はリモートで削除することができます。

さらに、その他にも「FinalCode」には、フォルダーにファイルを格納するだけでファイルを暗号化する「共有フォルダー自動暗号化」機能や、クライアントモジュールをインストールしていなくても、暗号化ファイルをブラウザー上で閲覧ができる「ブラウザービュー」機能など、運用負荷がよく懸念されるファイルセキュリティを、利便性を損なわずに利用できる機能が「FinalCode」には様々あります。

2024年下半期に向けて情報漏えいを対策したい方は、この機会にぜひご検討ください!